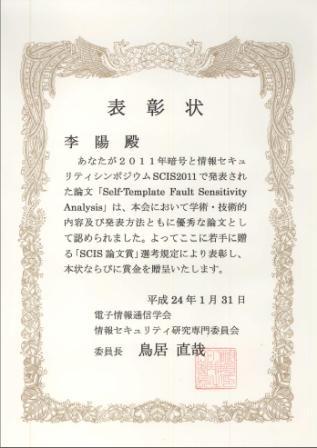

暗号と情報セキュリティシンポジウム (SCIS) 論文賞 受賞

情報理工学研究科総合情報学専攻博士後期課程(太田・崎山研究室)に在籍している李陽君が,暗号と情報セキュリティシンポジウム(SCIS2012)(石川県、金沢市,2012年1月30日(月)~2月2日(木))にて論文賞を受賞しました.

受賞論文はSCIS2011(福岡県、北九州市,2011年1月25日(火)~1月28日(金))で発表いたしました『Self-Template Fault Sensitivity Analysis』(李陽,太田和夫,崎山一男)です.

SCIS論文賞について

電子情報通信学会情報セキュリティ(ISEC)研究専門委員会では暗号と情報セキュリティシンポジウム(SCIS)の発展と活性化,並びに,暗号と情報セキュリティ分野で活躍する若手の奨励を目的として,1993年よりSCIS論文賞を設定しています.

SCIS論文賞は,SCIS参加者の投票をもとに受賞者の候補を決め,専門家で構成される選考委員会によって選考されています.

参考: SCIS論文賞の一覧 @ 情報セキュリティ研究会

受賞内容について

受賞論文名

Self-Template Fault Sensitivity Analysis

成果概要

This paper introduces a variant of fault sensitivity analysis (FSA) attack called the self-template FSA (ST-FSA) attack. The ST-FSA attack is proposed based on two facts, first, the parallel S-boxes for most H/W AES implementations share the same logic, second, the fault sensitivity data can be obtained regardless of the parallelism of the H/W architecture. In the ST-FSA attack, for the parallel S-boxes with the same input signals, the similarity of fault sensitivity is checked to retrieve the key-byte difference. An important advantage of the ST-FSA attack is no knowledge requirement of the leakage model. Using SASEBO-R, we show that the ST-FSA attack can effectively break the AES-comp implementation (no countermeasure). We also show the successful ST-FSA attacks against AES-with-Error-Detection that is an implementation with global fault detection and AES-MAO (Masked-And-Operation) that is an implementation with masking countermeasure.